La seguridad ante la rotación de personal en la empresa

Artículo escrito por Juan D. Peláez y publicado en INTECO:

“En el entorno de una empresa la rotación de personal es inevitable, y en algunos casos de manera importante a la organización si no se ha previsto una gestión de la baja del empleado y de la continuidad del negocio frente a este acontecimiento.

Desde la perspectiva de la seguridad de la información, errores como:

- permisos de acceso a sistemas que no son cancelados,

- cuentas de correo que continúan activas tras la marcha del trabajador,

- dispositivos móviles u otro material de la empresa (llaves, tarjetas identificativas, tarjetas de crédito, información almacenada en llaves USB, software,…) que no son devueltos por el empleado,

- licencias de software que no son reasignadas,

- procesos de negocio no documentados, o que puedan quedar desatendidos,

- equipos que no son debidamente saneados para su reutilización, etc.

Incluso otros más dañinos como borrado o sustracción de información valiosa para la empresa, son algunos de los riesgos más habituales que se dan con la marcha de un trabajador.

Fuga de información en la empresa

Según datos del último Informe del Mercado de Trabajo, elaborado por el SEPE (Servicio Público de Empleo Estatal), el índice de rotación laboral, que indica el valor medio de contratos por persona contratada y año, se ha situado en España en 2012 en 2,38 empleos por persona, la más alta de los últimos años.

Y considerando que más de la mitad de los exempleados roba información de la empresa, a través de copias de los datos en CD, USB o correo electrónico personal, según un estudio de Symantec y Ponemon Institute, el problema se constata de manera preocupante, y sobre todo en caso de que el exempleado se trate de un directivo, gerente, responsable de la organización, o ingenieros con información de alto valor industrial, por la cantidad y tipo de información que puedan sustraer de la empresa.

Algunos de estos casos de fuga de información, como el del ingeniero que sustrajo información confidencial de su empresa para utilizarla en una compañía de la competencia a la que se incorporó después, son denunciados por la empresa, y son condenados por ello, tras una demostración pericial de los hechos. Incluso otros relacionados con fuga de información, como el de Eduard Snowden, ponen de manifiesto este hecho.

Gestión de la baja del empleado

Normas como la ISO/IEC 27001 contemplan la gestión del cese o cambio de puesto de trabajo, con mecanismos para la devolución de todo el equipamiento y retirada de todos los derechos de accesos.

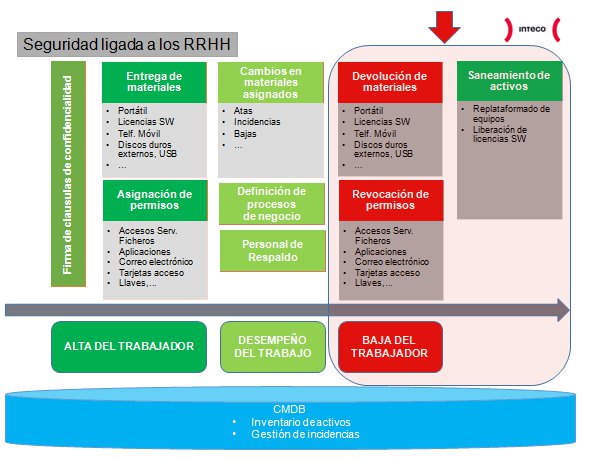

La tarea de rescisión de contrato con un trabajador, suele ser llevada a cabo de la manera más respetuosa posible con el trabajador por el departamento de Recursos Humanos, que además de los necesarios trámites y gestiones con la Seguridad Social (altas, bajas y variaciones de datos de trabajadores), producidos por distintos motivos (baja voluntaria, por despido, por pase a pensionista, por excedencia, por suspensión temporal ERE, por fin de contrato, por fin de la I.T., etc.), se deben realizar otras gestiones como las indicadas en el gráfico anterior de manera ágil y coordinada con el departamento de Informática.

Para ayudar en esta labor el departamento de Informática, siguiendo alguna metodología como ITIL, puede mantener una base de datos actualizada con todos los activos asignados a los trabajadores, apoyándose en una CMDB (Base de Datos de la Gestión de Configuración) o en un inventario de activos, que permita conocer toda la información asociada al trabajador.

Herramientas de inventario de activos

Las herramientas CMDB permiten el descubrimiento automático de activos y sus cambios, posibilitando la gestión e incidencias de los activos (hardware, software, licencias,…) conectados a la red de la organización, y otros activos. Algunas herramientas CMDB basadas en ITIL, permiten evaluar el producto mediante versiones de prueba online completas, ya instaladas y configuradas, entre ellas están los siguientes productos de software libre:

![]()

http://www.glpi-project.org

Versión DEMO online: http://demo.glpi-project.org Usuario / Contraseña: admin_en / admin

http://www.ocsinventory-ng.org

Versión DEMO online: http://demo.ocsinventory-ng.org Usuario / contraseña: demo / demo

OneCMDB http://www.onecmdb.org

http://www.combodo.com/spip.php?page=rubrique&id_rubrique=8

Versión Demo Online:

https://demo.combodo.com/simple/pages/UI.php?auth_user=admin-sp&suggest_pwd=admin Usuario / contraseña: admin-sp / admin

www.otrs.com

Versión Demo Online: http://itsm-demo.otrs.com/ Usuario / Contraseña: servicemanager / otrs123

http://www.manageengine.com/products/asset-explorer/

Versión Demo Online: http://demo.assetexplorer.com

Características e integración con gestión de riesgos

Estas herramientas permiten gestionar de manera centralizada distintos tipos de activos hardware (servidores, ordenadores, impresoras, elementos de red, dispositivos de almacenamiento, etc.), identificando modelos, números de serie, etc., así como software (aplicaciones, S.O., etc.), permitiendo gestionar sus licencias, fechas de adquisición y de caducidad, asociándolos a un usuario o departamento de la compañía.

Otra de las características de las herramientas CMDB es la capacidad de integración, con otras herramientas de inventario de activos que permiten realizar un análisis y gestión de riesgos de un sistema de información (asociación de amenazas más frecuentes, y salvaguardas o contramedidas a considerar), como puede ser la EAR/PILAR basada en la metodología Magerit.

Conclusión

Para una buena gestión de la baja del empleado y de la continuidad del negocio, además de la retirada de materiales, revocación de permisos y saneamiento de los activos, es fundamental, haber tomado medidas de seguridad en el momento de alta del trabajador como firma de cláusulas de confidencialidad, registro de los materiales entregados. De igual manera se deben tomar medidas de seguridad durante la relación contractualcon medidas de concienciación, disponer de procesos de negocio documentados, seguir políticas de dar acceso sólo a la información necesaria, registrar las incidencias y nuevos materiales entregados, y disponer de personal de respaldo que pueda cubrir una baja repentina”.

Lo más leído

- Pilares de la Seguridad de la Información: confidencialidad, integridad y disponibilidad publicado el octubre 14, 2014

- ¿Qué es un SGSI – Sistema de Gestión de Seguridad de la Información? publicado el febrero 19, 2013

- ¿Qué es el Esquema Nacional de Seguridad – ENS? ¿Cuál es su ámbito de aplicación y sus objetivos? publicado el febrero 14, 2013

- ¿Qué es un Test de Intrusión? (1ª parte) publicado el marzo 11, 2013

- Firma electrónica: tipos de firma y sus diferencias publicado el junio 25, 2014

Entradas recientes

- FACTURACIÓN ELECTRÓNICA Consulta pública del Nuevo Reglamento de desarrollo de la Ley 18/2022

- PLATAFORMA INTELIGENTE FIRMA-E EUROPEA

- Ciberseguridad, una asignatura obligada que pocos aprueban

- OFICIALMENTE ya tenemos nueva Ley de Protección de Datos Personales ¿Cuáles son sus principales novedades?

- Modificaciones “Ley Orgánica de Protección de Datos y Garantías de los Derechos Digitales”